基本功能

主机发现

用于发现目标主机是否活动状态

端口扫描

还可以扫描主机上的端口状态

- 开放(open)

- 关闭(closed)

- 过滤(filtered)

- 未过滤(unfiltered)

- 开放或过滤(open|filtered)

- 关闭或过滤(closed|filtered)

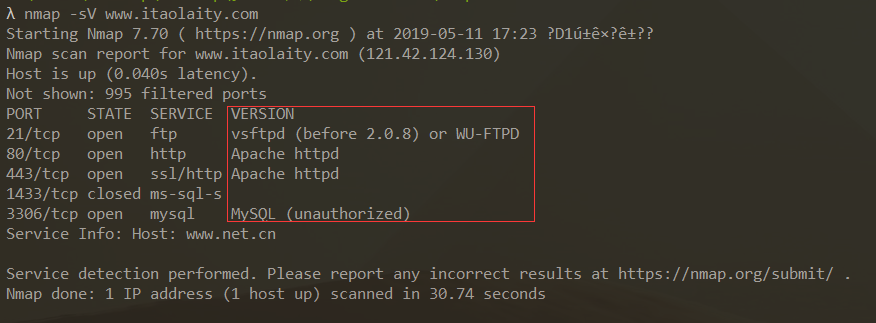

版本勘测

还可以识别端口上的主机系统,运行程序。

防火墙/IDS规避和哄骗

提供多种机制来规避防火墙、IDS的的屏蔽和检查,便于秘密地探查目标主机的状况。

基本的规避方式包括:分片、IP诱骗、IP伪装、MAC地址伪装

扫描目标设置

- 单个目标 nmap target

- 多个目标 nmap host1,host2

- IP地址段

命令格式

nmap 192.168.5.1-192.168.5.253

nmap 192.168.5.1-253

//上面两个命令效果一样

nmap 192.168.5.*

//扫描网段里的所有ip

- 随机扫描 nmap -iR 10

- 过滤性扫描 192.168.xx.xx -exclude 192.168.xx.3

扫描类型

- -sP 只进行ping扫描 输出对ping扫描做出响应的主机

- -sT //TCP连接扫描 会进行大量的请求和错误信息,需要进行三次握手 效率低,速度慢

一种最为普通的扫描方法,这种扫描方法的特点是:扫描的速度快,准确性高,对操作者没有权限上的要求,但是容易被防火墙和IDS(防入侵系统)发现

- -sS //SYN扫描。 Nmap发送SYN包到远程主机,但是它不会产生任何会话,目标主机几乎不会把连接记入系统日志。(防止对方判断为扫描攻击),扫描速度快,效率高,在工作中使用频率最高

- -P0 //扫描之前不需要Ping

- -sA //穿过防火墙的规则集

- -sV探测端口号版本

- -sU //UDP扫描,速度慢

扫描参数

- -v //显示扫描过程

- -h //显示帮助文档

- -p // 指定端口号 [1-10000]

- -O //全面系统监测

- -A // 全面系统监测 使用脚本监测

- -iL //批量扫描 读取主机列表

例子

判断nmap.org的主机是否开启

nmap -F -sT -v nmap.org

- -F:扫描100个最有可能开放的端口

- -v 获取扫描的信息

- -sT:采用的是TCP扫描